Esclusi digitali: quando l’innovazione lascia indietro le persone

La modernizzazione corre, ma non tutti riescono a starle dietro. Il divario digitale è la nuova…

Truffe hackers Hotel di Lusso sul lago di Como

https://youtube.com/shorts/J8r23Bqsnts Hai mai pensato che anche il tuo hotel preferito sul…

Solo l’11% delle auto vendute in Italia a maggio 2025 è davvero ecologica

https://youtube.com/shorts/kBXj6xH2gEU Lo sapevi che solo l’11% delle auto vendute in Italia…

Git e GitHub: guida pratica per sviluppatori e professionisti della sicurezza

Git e GitHub sono diventati strumenti essenziali non solo per chi sviluppa software, ma anche per…

Sicurezza open source con OSV

Introduzione: la sicurezza parte dalle dipendenze Nel panorama attuale dello sviluppo software,…

Come fare la chiocciola sulla tastiera

Finalmente, stai muovendo i primi passi nel mondo della tecnologia. Hai acquistato il tuo primo…

Come proteggere l'identità digitale da furti e frodi

Proteggere la propria identità digitale è un passo essenziale per prevenire frodi e furti online.…

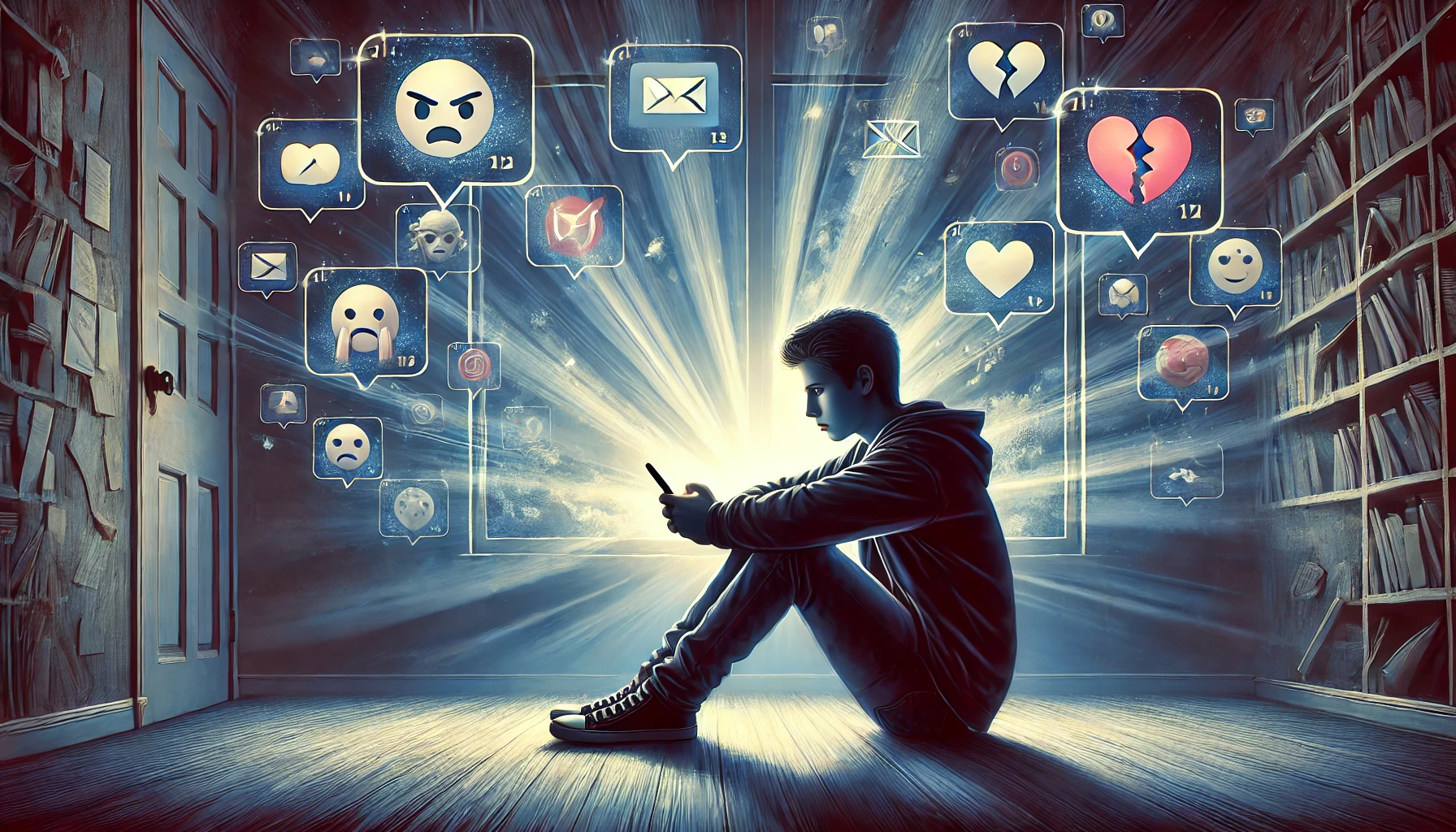

Bullismo e Cyberbullismo: come difendersi nel mondo digitale

Il bullismo e il cyberbullismo sono due fenomeni sempre più diffusi, specialmente tra i più…

Un trasporto integrato su elettrico: la chiave per città sostenibili

Perché progettare un sistema di trasporto integrato su base elettrica può ridurre l’uso dell’auto…

Smaltimento sicuro degli hard disk

Lo smaltimento corretto degli hard disk è un argomento importante che ricade sia nell'ambito…

Sicurezza Endpoint: proteggere i dispositivi nella rete aziendale

La sicurezza degli endpoint è diventata una priorità essenziale per le aziende moderne, poiché i…